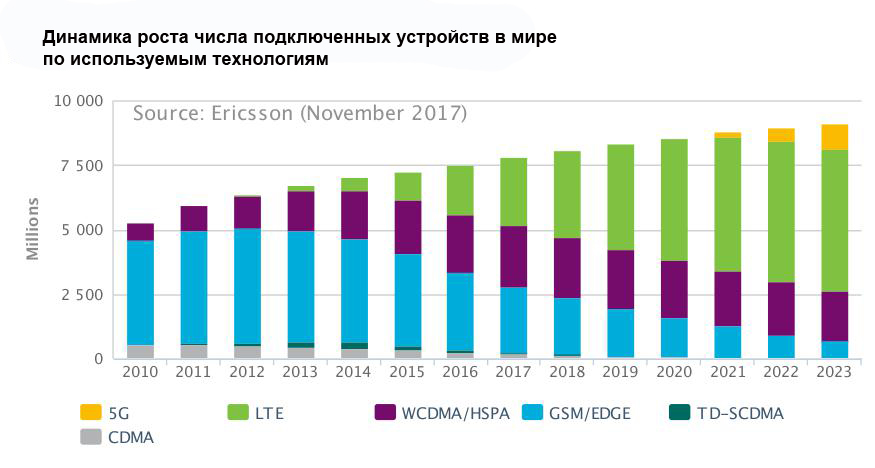

Эксперты утверждают, что интернет вещей станет драйвером развития информационных технологий. Лавинообразный рост подключенных к интернету устройств требует новой инфраструктуры, увеличивающей число подключений к базовой станции мобильной сети. Ответом на новые запросы рынка стала разработка сетей связи пятого поколения, первая спецификация которых, 3GPP Release 15, утверждена в декабре 2017 г. Эта спецификация определяет радиоинтерфейс сети 5G, работающей на инфраструктуре сети LTE (4G).

Согласно утвержденной правительством госпрограмме «Цифровая экономика Российской Федерации», в 2020 г. сети 5G должны заработать в восьми городах России. С приходом сетей пятого поколения потребление трафика, по оценке аналитиков «Ростелекома», до 2025 г. увеличится в 20 раз.

К 2023 г., по прогнозу компании Ericsson, в сетях 5G будет зарегистрирован 1 млрд подключений (рис. 1). Услуги на базе 5G к этому времени станут доступны для 20% мирового населения. Будет собираться огромное количество данных.

Безопасность больших данных

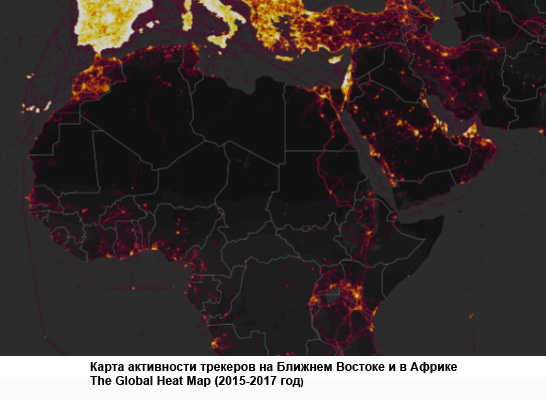

Новые технологии несут новые риски. В январе 2018 г. в интернете появилась карта с передвижениями пользователей фитнес-трекеров (рис. 2), по которой журналисты проследили маршруты солдат на американских военных базах и секретных объектах. На ней можно рассмотреть, например, детальную карту американской базы в Кандагаре в Афганистане или месторасположение базы сил специальных операций США в сахельской саванне в Африке.

Анализ огромного количества данных, которые будут собираться в сетях 5G, даст возможность получить новые знания о предприятиях, странах и людях. Эти знания могут быть использованы для влияния на людей и страны, для силовых операций, шпионажа и вербовки.

Многие государства осознали важность больших данных. России тоже надо думать об общих проблемах безопасности, возникающих, когда государство не может контролировать свои большие данные. Так, США, по словам гендиректора компании «Микрон» Гульнары Хасьяновой, уже задумались о создании национализированной (и построенной на оборудовании американских производителей) беспроводной сети 5G, которая должна помочь им защититься от иностранного влияния, в частности со стороны Китая. Предложенный Г. Хасьяновой рецепт не нов — локализация поставщиков оборудования для телекома и развитие своей элементной базы.

Многие государства осознали важность больших данных. России тоже надо думать об общих проблемах безопасности, возникающих, когда государство не может контролировать свои большие данные. Так, США, по словам гендиректора компании «Микрон» Гульнары Хасьяновой, уже задумались о создании национализированной (и построенной на оборудовании американских производителей) беспроводной сети 5G, которая должна помочь им защититься от иностранного влияния, в частности со стороны Китая. Предложенный Г. Хасьяновой рецепт не нов — локализация поставщиков оборудования для телекома и развитие своей элементной базы.

Проблемы управления и контроля

Осенью 2016 г. с помощью устройств интернета вещей была проведена атака на американскую компанию Dyn, которая привела к сбоям в работе большого числа сетевых сервисов глобального значения. Стали недоступны Twitter, Netflix, Airbnb, Reddit, газета The New York Times и многие другие. Ботнет Mirai, при помощи которого осуществлялась атака, заражал микропрошивки IoT-устройств, владельцы которых не поменяли стандартные пароли.

Сейчас к базовой станции может подключиться порядка тысячи абонентов. В сети 5G -- уже до 65 тыс. Больше подключений, больше конечных устройств, больше уязвимостей. Ситуацию будет крайне сложно держать под контролем. И дело не только в стандартных паролях, нужно постоянно следить за появляющимися уязвимостями и своевременно проводить обновление программного обеспечения и прошивок устройств.

Нужны умные сетевые устройства, прежде всего на границе сети (edge). Требуются умные сети, упрощающие автоматизацию развертывания того или иного участка сети, оценку и прогнозирование ее состояния, анализ данных о подключениях и перемещениях беспроводных устройств. Такие сети автоматизируют многие процессы обеспечения информационной безопасности: сегментацию на основе политик, контроль подключений пользователей и устройств, блокировку скомпрометированных подключений.

Сети 2G — источник угроз

Сети мобильной связи во всем мире связаны между собой, для того чтобы обеспечивать операторам возможность предоставлять услуги роуминга путешествующим абонентам. При этом задействуются сети 2G и 3G, работающие с сигнальным протоколом SS7, который был разработан еще в 1975 г. Он фактически не имеет защиты и в настоящее время безнадежно устарел. Используя SS7, можно обнаружить и отследить практически любого жителя планеты, просто зная его телефонный номер. Взломавшие протокол хакеры могут не только организовать прослушку и DoS-атаки, но и перехватывать SMS-сообщения.

В прошлом году появилась информация о случаях обхода таким способом двухфакторной аутентификации банков. Как сообщала немецкая газета Süddeutsche Zeitung, злоумышленники с помощью вредоносного ПО и фишинга получали информацию о номере телефона и банковском аккаунте жертвы, а потом переводили с ее счета средства, перехватывая SMS-сообщение с кодом подтверждения и направляя его на свой телефонный номер.

Отказаться же от поддержки сетей 2G операторы связи не могут, так как они пользуются спросом. Прежде всего, по экономическим причинам. Не все хотят менять хорошо работающие датчики, поддерживающие 2G-связь, да и замена их на 4G-устройства, существенно более дорогие, обойдется в копеечку.

Если есть спрос, будет и предложение. Остается искать варианты снижения рисков использования сетей 2G. Руководитель отдела разработок компании «Аванпост» Александр Махновский подтвердил появившиеся у клиентов опасения по поводу безопасности двухфакторной идентификации в сетях 2G. По его мнению, альтернативой может служить использование технологии одноразовых паролей TOTP (Time-based One Time Password Algorithm), значительно снижающей вероятность успешной атаки.

Ждем нового релиза

Каждое новое поколение сетей снижало риски информационной безопасности. Не должны стать исключением и сети 5G, ведь их развертывание будет способствовать расширению списка объектов, привлекательных для организации кибератак. Киберпреступники могут использовать оборудование как точку входа к ресурсам предприятия или дома, есть риски клонирования параметров оборудования и «подмены» устройств, проведения DDoS-атак с использованием устройств интернета вещей. Для сетей 5G предполагается специфицировать целый ряд мер безопасности: обеспечение целостности и конфиденциальности системы сигнализации, аутентификацию и конфиденциальность абонентского оборудования, самих абонентов и их данных, защиту от кибератак, включая DoS, атаки типа «человек посередине», атаки повторного воспроизведения и др. Ожидается, что эти меры будут определены в следующих релизах спецификаций 5G. Консорциум 3GPP предполагает выпустить вторую версию Release 15 к июлю 2018 г., а окончательную версию - к июлю 2019 г. А до тех пор…

Пока базовые станции сетей пятого поколения будут работать в режиме совместимости с сетью 4G. Однако, как показали исследования компании Positive Technologies, в инфраструктуре 4G могут быть реализованы те же атаки, что и в сетях на основе SS7. Критически опасные уязвимости протоколов DIAMETER и GTP, а также ошибки в конфигурации сетей -- открытая дверь для злоумышленников, стремящихся похитить конфиденциальные данные абонентов, незаконно определить их местоположение, осуществить мошеннические действия или вызвать отказ в обслуживании клиентских сервисов. Руководитель группы исследований отдела экспертизы по безопасности телекоммуникационных систем Positive Technologies Павел Новиков сетует: «Остаются сети 2G, где на радиоэфире используется нестойкое шифрование, взламываемое за пару минут. Но на это сейчас мало кто обращает внимание. Голос до сих пор передается через 2G или 3G. При звонке по LTE мы все равно переключаемся на эти технологии. И никто не хочет вкладываться в исправление старых ошибок, которые давно существуют».

Сети 5G будут использовать новый протокол (по всей видимости, это не будет DIAMETER), но говорить об их безопасности рано. Учитывая, что новые интерфейсы не готовы, стоит ожидать, что первое время (которое может растянуться на десятилетие) сети пятого поколения будут работать на ядре 4-го поколения со всеми его уязвимостями и недостатками.

Подробнее: IKSMEDIA.RU